Calculadoras online, conversores, herramientas para desarrolladores, y mas.

¿Alguna vez has descargado un programa importante desde internet y has dudado si es la versión oficial y libre de malware? ¿O quizás has necesitado enviar un documento contractual y querías una forma infalible de demostrar que no ha sido alterado por ninguna de las partes?

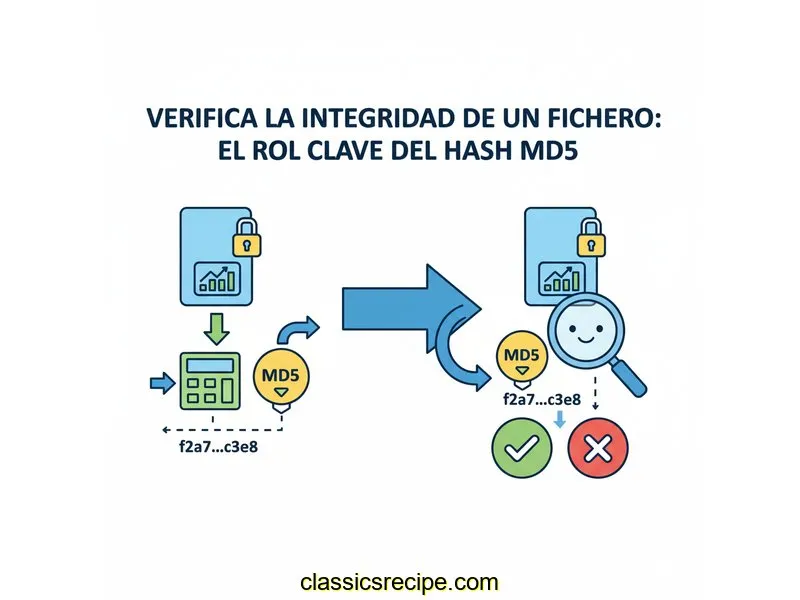

Estos escenarios, comunes en el mundo digital, tienen una solución elegante y técnica: el hash MD5. Un Generador de Hash MD5 es una herramienta que transforma cualquier texto o dato en una cadena única de 32 caracteres alfanuméricos. Esta cadena, o "hash", funciona como una huella dactilar digital para tus datos.

El propósito principal es la verificación de la integridad. Si el contenido original cambia, aunque sea en un solo punto o espacio, la huella dactilar digital (el hash) cambiará drásticamente. Esta herramienta es indispensable para desarrolladores, administradores de sistemas, peritos informáticos y cualquier usuario que valore la autenticidad y seguridad de su información digital.

Crear una huella digital para tu texto es un proceso increíblemente rápido y sencillo con nuestra herramienta. No necesitas conocimientos técnicos previos; solo sigue estos pasos para obtener un resultado preciso al instante.

¡Y eso es todo! Ya tienes una huella digital única para verificar la integridad de tus datos en cualquier momento y lugar.

Aunque suene muy técnico, el hash MD5 tiene aplicaciones prácticas que resuelven problemas reales. Aquí te mostramos cómo diferentes profesionales lo utilizan en su día a día.

Imagina a Sofía, una desarrolladora web que necesita una librería de JavaScript de código abierto para su nuevo proyecto. El sitio oficial de la librería publica un hash MD5 junto al enlace de descarga. Antes de integrar el código en su proyecto, Sofía descarga el archivo, lo abre, copia todo el contenido y lo pega en nuestro generador. Compara el hash resultante con el publicado en la web oficial. Al coincidir, Sofía tiene la certeza de que el archivo que descargó es el original y no ha sido interceptado ni modificado con código malicioso.

David es un perito informático forense que trabaja en un caso judicial. Ha extraído archivos cruciales (documentos, imágenes) de un disco duro como evidencia. Para garantizar la cadena de custodia y demostrar que las pruebas no han sido manipuladas, genera un hash MD5 para cada archivo. Estos hashes se incluyen en su informe oficial. Si en el futuro la defensa cuestiona la autenticidad de un archivo, cualquier persona puede generar su hash y compararlo con el del informe para verificar que sigue siendo el mismo, bit por bit.

Laura gestiona proyectos para una agencia de marketing y acaba de finalizar un contrato de servicio con un cliente importante. Para evitar futuras confusiones sobre cuál es la versión final aprobada, genera un hash MD5 del documento PDF final. Envía un correo electrónico al cliente con el archivo adjunto y el hash en el cuerpo del mensaje. De esta manera, ambas partes tienen una referencia criptográfica para confirmar que están trabajando sobre la misma versión del acuerdo, evitando malentendidos costosos.

Usar un generador de MD5 es fácil, pero conocer algunos detalles técnicos te permitirá sacarle el máximo provecho y evitar confusiones. Aquí te dejamos algunos consejos y advertencias de nivel profesional.

Error 1: Confundir Hashing con Cifrado. MD5 no es un método de cifrado. El cifrado es un proceso de dos vías (puedes cifrar y descifrar), mientras que el hashing es de una sola vía. No puedes "revertir" un hash MD5 para obtener el texto original. Su propósito es validar la integridad, no ocultar información.

Error 2: Usar MD5 para Almacenar Contraseñas. Este es el error más crítico. Hace años, se usaba MD5 para almacenar contraseñas, pero hoy en día es completamente inseguro. Debido a las "colisiones" (dos entradas distintas que pueden generar el mismo hash) y a las "tablas arcoíris" (rainbow tables), un atacante puede descifrar contraseñas hasheadas con MD5 fácilmente. Para contraseñas, utiliza algoritmos modernos y seguros como Argon2 o bcrypt.

Si bien existen métodos para generar hashes MD5 desde la terminal de tu ordenador, nuestra herramienta online ofrece ventajas significativas en términos de comodidad y rapidez. Aquí tienes una comparación directa.

Resolvemos algunas de las dudas más habituales sobre esta tecnología para que no te quede ninguna pregunta en el aire.

MD5 son las siglas de "Message Digest Algorithm 5". Es un algoritmo de resumen de mensajes diseñado para crear una firma digital de 128 bits (representada como 32 caracteres hexadecimales) a partir de una cantidad arbitraria de datos.

Teóricamente, sí. A este fenómeno se le llama "colisión". Aunque es extremadamente improbable que ocurra por azar con datos legítimos, se han demostrado vulnerabilidades que permiten a un atacante crear colisiones de forma deliberada. Por esta razón, para firmas digitales de alta seguridad, se recomiendan algoritmos más nuevos como SHA-256.

Sí, y cambiará por completo. Esa es la magia y el poder del hashing. Cualquier modificación, por minúscula que sea, produce un hash totalmente diferente. Esto es lo que lo hace tan fiable para detectar manipulaciones en los datos.

No. La generación del hash se realiza en tiempo real en tu navegador. No guardamos, registramos ni vemos ninguna de la información que introduces en nuestra herramienta. Tu privacidad y seguridad son nuestra máxima prioridad.

Si el Generador de Hash MD5 te ha resultado útil para tus tareas de verificación, es probable que otras de nuestras herramientas online también te ayuden a simplificar tu trabajo diario. Aquí tienes algunas sugerencias: